内容:

探索SHA算法的奥秘与应用

在现代信息安全领域,SHA(安全散列算法)扮演着至关重要的角色。它不仅用于数据完整性验证,还在密码学中发挥着重要作用。本文将深入探讨SHA算法的原理、发展历程及其在各个领域的应用。

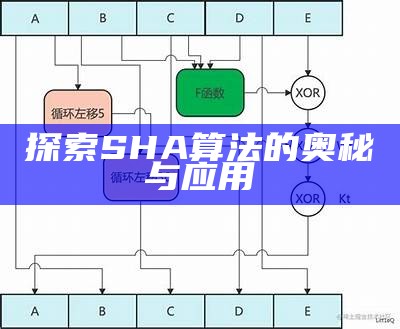

SHA算法的基本原理

SHA算法是一种单向散列函数,它将任意长度的输入数据转换为固定长度的输出值。这个输出值通常被称为散列值或哈希值。SHA算法的设计目标是确保即使是微小的输入变化,也会导致输出的显著变化,从而提高数据的安全性。

SHA算法的发展历程

SHA算法最初由美国国家安全局(NSA)设计,并于1993年发布了SHA-0版本。随后,SHA-1、SHA-2和SHA-3相继问世。每个版本都在安全性和性能上进行了改进,尤其是SHA-2和SHA-3,广泛应用于各种安全协议中。

SHA算法的应用场景

SHA算法在多个领域都有广泛的应用,包括:

- 数据完整性验证:通过比较文件的哈希值,用户可以确认文件在传输过程中未被篡改。

- 数字签名:SHA算法常与公钥加密结合使用,以确保信息的真实性和完整性。

- 区块链技术:在区块链中,SHA算法用于生成区块的哈希值,确保数据的不可篡改性。

- 密码存储:许多系统使用SHA算法对用户密码进行哈希处理,以提高安全性。

SHA算法的安全性分析

尽管SHA-1曾经被广泛使用,但由于其安全性问题,许多组织已转向SHA-2或SHA-3。SHA-2系列提供了更高的安全性,适用于对安全性要求较高的应用场景。

未来的发展方向

随着计算能力的提升,SHA算法的安全性面临新的挑战。未来,研究人员将继续探索更安全的散列算法,以应对不断变化的安全威胁。

总之,SHA算法在信息安全中具有重要的地位。了解其原理和应用,有助于我们更好地保护数据安全。

文章版权声明:除非注明,否则均为华夏舞蹈网原创文章,转载或复制请以超链接形式并注明出处。

还没有评论,来说两句吧...